Microsoft a introduit le contrôle de compte d'utilisateur dans Windows Vista de manière à contrarier les nerfs de nombreux utilisateurs du système en raison du grand nombre d'invites avec lesquelles les utilisateurs du système d'exploitation ont été bombardés. Le comportement de l'UAC a été amélioré depuis lors; le nombre d'invites que les utilisateurs reçoivent lorsqu'ils travaillent avec le système informatique a été considérablement réduit.

Le comportement n'est cependant pas trop optimisé. Vous recevez par exemple des invites UAC même si vous êtes connecté avec un compte administrateur que les utilisateurs expérimentés qui savent ce qu'ils font peuvent ne pas aimer du tout.

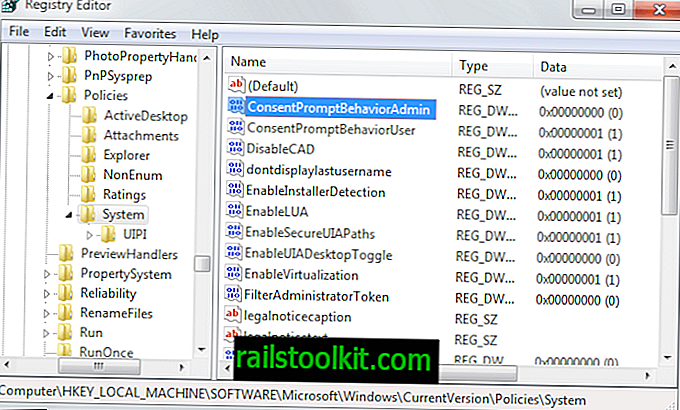

Ce que de nombreux utilisateurs Windows ignorent, c'est qu'il est possible de modifier le comportement par défaut du contrôle de compte d'utilisateur. Le registre Windows contient deux clés qui définissent le comportement de l'UAC pour les administrateurs et les utilisateurs standard.

Vous devez d'abord ouvrir le registre Windows pour vérifier la configuration des clés sur votre système:

- Utilisez Windows-R pour afficher la boîte d'exécution sur le système. Tapez regedit et appuyez sur la touche Entrée pour charger le registre. Vous recevrez une invite UAC que vous devez accepter.

- Accédez au chemin suivant à l'aide de la structure de dossiers de la barre latérale: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

Cette clé définit le comportement du contrôle de compte d'utilisateur pour les administrateurs système. La valeur par défaut est définie sur prompt mais ne nécessite pas la saisie d'informations d'identification. Voici toutes les valeurs possibles:

- 0 : la valeur 0 permet aux administrateurs d'effectuer des opérations nécessitant une élévation sans consentement (signifiant des invites) ou des informations d'identification (signifiant authentification).

- 1 : Une valeur de 1 nécessite que l’administrateur saisisse un nom d’utilisateur et un mot de passe lorsque des opérations nécessitent des privilèges élevés sur un poste de travail sécurisé.

- 2 : La valeur 2 affiche l'invite UAC à autoriser ou à refuser sur un poste de travail sécurisé. Aucune authentification n'est requise.

- 3 : Une valeur de 3 invite à fournir les informations d'identification.

- 4 : Une valeur de 4 demande le consentement en affichant l'invite UAC.

- 5 : La valeur par défaut de 5 demande le consentement pour les fichiers binaires non Windows.

ConsentPromptBehaviorUser

- 0 : une valeur de 0 refusera automatiquement toute opération nécessitant des privilèges élevés si elle est exécutée par des utilisateurs standard.

- 1 : La valeur 1 affichera une invite pour entrer le nom d'utilisateur et le mot de passe d'un administrateur pour exécuter l'opération avec des privilèges élevés sur le bureau sécurisé.

- 3 : La valeur par défaut de 3 invite les informations d'identification sur un bureau sécurisé.

Les modifications devraient prendre effet immédiatement. Vous pouvez par exemple définir le comportement de l'administrateur sur 0 pour qu'aucune invite ne soit affichée et le comportement de l'utilisateur sur 0 également pour l'empêcher d'exécuter des opérations nécessitant des privilèges élevés.

Des clés supplémentaires sont disponibles, en voici un bref aperçu:

- EnableInstallerDetection a la valeur 1 dans toutes les versions de Windows, à l'exception de la version Entreprise dans laquelle il est défini sur 0. Il détermine si les installations d'application doivent demander une élévation (0 désactivé, 1 activé).

- PromptOnSecureDesktop détermine si les invites UAC sont affichées sur un bureau sécurisé (1, par défaut) ou non (0). Cela supprime l'invite plein écran lorsqu'elle est désactivée.

- FilterAdministratorToken est désactivé par défaut (0) mais peut être défini sur (1) à la place, ce qui obligerait l'utilisateur à approuver les opérations nécessitant une élévation de privilèges.

- EnableUIADesktopToggle est désactivé par défaut (0). Il détermine si les applications UIAccess peuvent demander une élévation sans le bureau sécurisé. Les applications UIAccess sont signées numériquement et ne s'exécutent que depuis des chemins protégés (fichiers de programme, fichiers de programme (x86) et system32). Le réglage sur (1) l’active.

- EnableSecureUIAPaths est activé par défaut (1). S'il est désactivé (0), autorisera l'exécution d'applications UIAccess à partir d'emplacements non sécurisés.

- ValidateAdminCodeSignatures est désactivé par défaut (0). Lorsque activé (1), applique la validation du chemin de certification PKI pour les fichiers exécutables avant qu'ils ne soient autorisés à s'exécuter.

- EnableLUA activé par défaut (1). Si cette option est désactivée (0), le mode d'approbation de l'administrateur et tous les paramètres de stratégie UAC associés seront désactivés.

- EnableVirtualization activé (1) par défaut, ce qui redirige les erreurs d’écriture de l’application lors de l’exécution vers des emplacements utilisateur définis. Les applications qui écrivent des données dans des emplacements protégés échoueront si elles sont désactivées (0.

Des informations supplémentaires sur chaque paramètre, ainsi que les paramètres de stratégie de groupe correspondants, sont disponibles sur le site Web Technet de Microsoft.